Der Wunsch, historische Daten für bessere und zuverlässigere Lösungen zu verwalten, zu überwachen und zu sammeln, hat die Unternehmen dazu veranlasst, ihre Geräte und Systeme miteinander zu verbinden. Sie können nun mit Geräten kommunizieren, die anderswo im Land/auf der Welt installiert sind, und die Daten können automatisch zur weiteren Analyse in das Kontrollzentrum heruntergeladen werden. Dies bringt viele Vorteile mit sich, verbindet aber auch dezentralisierte Anlagen, die zuvor völlig von der Außenwelt isoliert waren und in Bezug auf die Sicherheit nicht viel Aufmerksamkeit benötigten.

Doch die Cybersicherheit ist heute eine Bedrohung, und die Zahl der Cyberangriffe nimmt jedes Jahr zu, denn für Hacker gibt es viel Geld zu verdienen. Es ist daher wichtig, sich auf die Sicherheit Ihrer Anlage zu konzentrieren, um solche fatalen und kostspieligen Angriffe zu vermeiden. Aber wie können Sie das tun?

Es gibt zwar viele Standards und Richtlinien für die Cybersicherheit, aber in diesem Artikel konzentrieren wir uns auf die drei wichtigsten Punkte: die Visualisierung des Netzwerks und des Sicherheitsstatus, die Unterteilung des Netzwerks in Segmente und die Sicherung der wichtigsten Geräte.

Zunächst werden wir uns ansehen, wie Sie die Netzwerktransparenz bei der Durchführung von Konfigurationen und Operationen verbessern können und wie Sie auf Zwischenfälle reagieren und die Sicherheit Ihres Netzes aufrechterhalten können.

▎Konfiguration ▎

Befolgen Sie die Richtlinien für Sicherheitseinstellungen und visualisieren Sie den Status Ihres Netzwerks

In unserem Alltag erleben wir oft, wie überraschend einfach es ist, z. B. eine IP-Kamera zu hacken, wenn das Standardkennwort nicht geändert wurde. Daher werden wir dazu angehalten, unsere Passwörter regelmäßig zu aktualisieren und andere Sicherheitsfunktionen, wie die Zwei-Faktor-Authentifizierung, zu implementieren. Die gleiche Logik gilt für industrielle Anwendungen. Eine Sicherheitslücke entsteht, wenn das Standardpasswort für Industriegeräte nicht geändert wird oder die Geräte ohne angemessenen Schutz verwendet werden. Je mehr Geräte miteinander verbunden werden, desto größer ist das Risiko, dass ein Gerät angegriffen und infiziert wird und Hacker Zugriff auf das gesamte Netzwerk erhalten.

Um besser zu verstehen, wie Sie Ihre industriellen Geräte schützen können, lesen Sie unseren Leitfaden über Sicherheitsoptimierung auf der Grundlage eines NPort 5000.

Um sicherzustellen, dass Industrieanlagen angemessen vor Cyberangriffen geschützt sind, müssen oft viele Stunden damit verbracht werden, die Konfigurationen der einzelnen Geräte zu überprüfen. Eine der effektivsten Möglichkeiten, diese Aufgabe zu vereinfachen, ist die Verwendung einer Netzwerkverwaltungsanwendung, mit der Sie den Status Ihrer Netzwerksicherheit schnell und visuell erfassen können. Felipe Sabino Costa, ISA Cybersecurity Instructor und Moxa LATAM Industrial Cybersecurity Expert, erklärt in dem Whitepaper, Ein systematischer Ansatz zur Überprüfung der Cybersicherheit, Ein systematischer und automatisierter Ansatz für Sicherheitskonfigurationen mit Schwerpunkt auf anfälligen Geräten verringert die Wahrscheinlichkeit, dass falsche oder unvollständige Konfigurationen übersehen werden, was bei der manuellen Eingabe von Konfigurationen vorkommen kann, erheblich.

Visualisierung des Sicherheitsstatus von Netzwerkgeräten durch Verwendung verschiedener Farben.

Sobald die Software installiert ist, erhalten Netzwerkadministratoren einen schnellen visuellen Überblick, der zeigt, ob etwas aktualisiert werden muss, um einen reibungslosen und sicheren Betrieb zu gewährleisten.

▎Betrieb ▎

Verschaffen Sie sich einen besseren Überblick über Ihr industrielles Netzwerk

Die Digitalisierung hat zwar die Vernetzung von Menschen, Maschinen und Systemen ermöglicht, aber leider auch die Möglichkeit erhöht, Cybersicherheitsbedrohungen in das Netz einzuschleusen. Deshalb ist es wichtig, den Echtzeit-Status jedes Geräts zu kennen - und das gilt für alle Aktivitäten in Ihrem Netzwerk.

Es gibt mehrere Möglichkeiten, dieses Ziel zu erreichen. Erstens sind Dashboards, die Netzwerk- und Sicherheitsaktivitäten in Echtzeit visuell darstellen, für Netzwerkadministratoren und Sicherheitsexperten sehr nützlich. Sie müssen die aktuellsten Informationen sammeln und sie schnell sehen können. Zweitens ist es wichtig, Protokolle zu speichern, damit Sie später feststellen können, wo und wann ein Vorfall aufgetreten ist. Drittens ist ein regelmäßiger Backup-Mechanismus erforderlich, damit die Installation nach einem Angriff wieder so hergestellt werden kann, wie sie vor dem Angriff war.

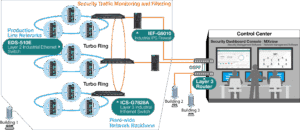

Durch die Visualisierung Ihres Netzes können Sie besser verstehen, wie Ihr Netz derzeit aufgeteilt ist. In einer Installation gibt es in der Regel viele Geräte, so dass Sie mit einem Überblick das Netzwerk gestalten und Ihre Cybersicherheit verbessern können. Einer der Kunden von Moxa wollte sein Netzwerk in kleinere Gruppen unterteilen, um eine bessere Cybersicherheit zu erreichen. Da er bereits einen visuellen Überblick über seine Netzwerktopologie hatte, war diese Aufgabe für ihn ein Leichtes. Um mehr zu erfahren, können Sie lesen Weitere Beispiele für Sicherheit hier.

Ein echtes Beispiel für eine Netzwerksegmentierung, die Kunden bei der Umsetzung von Cybersicherheit hilft.

▎Reaktion und Wartung ▎

Zentralisiertes Sicherheitsmanagement erhöht die Reaktionszeit

Da die Angriffsmethoden von Hackern immer komplexer werden, sollte man sich vor Augen halten, dass die Cybersicherheit eine nie endende Aufgabe ist. Industrielle Netzwerke müssen ständig überwacht, gewartet und aktualisiert werden, um sicherzustellen, dass die Systeme und Geräte angemessen geschützt sind. Sobald die Techniker die Konfiguration des Netzwerks abgeschlossen haben, sollten sie Daten sammeln und beschreiben, was als normale Aktivität im Netzwerk gilt. Anhand dieser Informationen können Administratoren feststellen, ob es im Netzwerk plötzlich zu ungewöhnlichen Aktivitäten kommt.

In der Industrie ist es gängige Praxis, verschiedenfarbige Torten- oder Balkendiagramme anzuzeigen, die allgemein als Dashboards bekannt sind und es dem Bediener ermöglichen, einfach und klar zu erkennen, ob etwas nicht stimmt, ob es potenziell gefährliche Aktivitäten im Netz gibt. Je früher eine solche Bedrohung erkannt wird, desto eher kann man mit der Untersuchung des Fehlers beginnen und ihn hoffentlich beheben, bevor ein fataler Schaden entsteht.

Wie bereits erwähnt, ist es umso schwieriger, sicherzustellen, dass alle Geräte über die aktuellsten Sicherheitsrichtlinien verfügen, je mehr Geräte in einem Netzwerk installiert sind. Eine wirksame Methode, die auch die Wahrscheinlichkeit von Fehlern verringert, ist die Verwaltung der verschiedenen Cybersicherheitsrichtlinien und Updates in Gruppen.

Aktualisieren von Mustern und Aktivieren von Cybersicherheitsrichtlinien für eine Gruppe von Geräten.

Die Sicherung von Industrienetzen gegen Cyberangriffe ist eine komplexe Aufgabe. Da es keine Kristallkugel gibt, empfehlen wir Unternehmen und Netzwerkadministratoren dringend, von den drei oben genannten grundlegenden Aspekten auszugehen, um ihre Cybersicherheit zu stärken. Während dieses Prozesses ist es wichtig, eine sichere Netzwerkinfrastruktur zu wählen, die es einerseits Ihren Geräten ermöglicht, sich zu verbinden und ihre Arbeit zu erledigen, andererseits aber auch die Anlage vor Cyberangriffen schützt.

Beginnen Sie damit, Ihr industrielles Netzwerk zu visualisieren, und Sie sind startklar. Moxa hat eine spezielle Seite zur Cybersicherheit, Hier können Sie weitere Informationen finden.

Besuchen Sie auch die Produktseiten für weitere Informationen über MXview Netzwerkverwaltungssoftware und Security Dashboard Konsole Sicherheitsmanagement-Software.

Frei übersetzt ins Dänische von Moxa's Artikel.